Deutschlandticket: Fahrkartenshop fliegt auf, Kunden werden zu Schwarzfahrern - Related to werden, sicherheitsbedenken, staatlich, deutschlandticket:, "passwort"

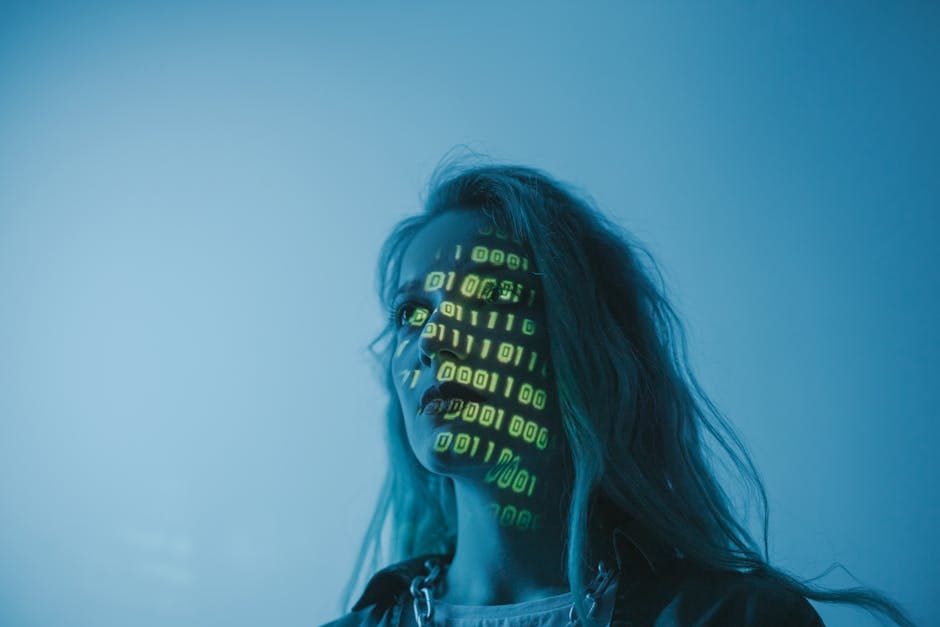

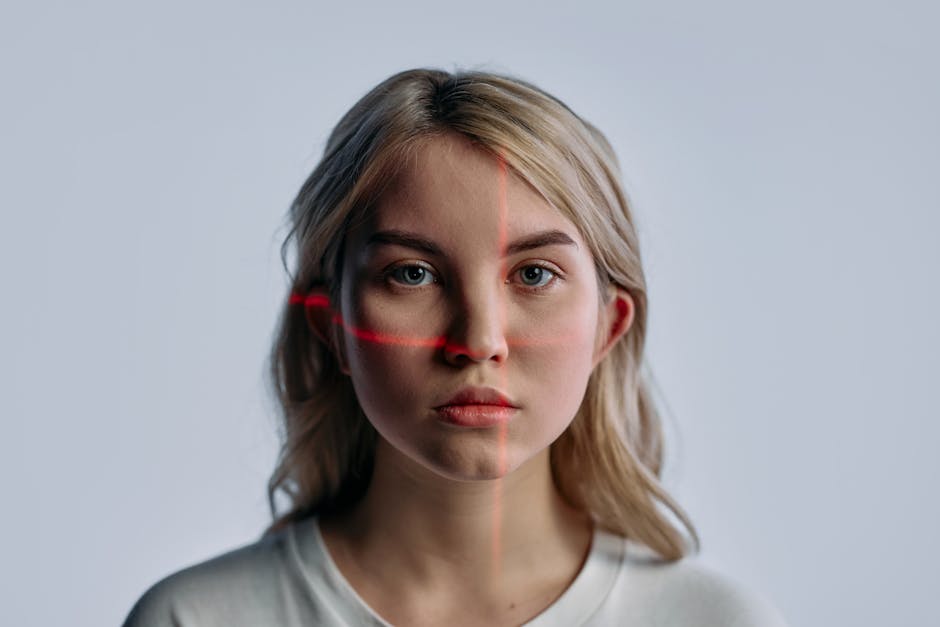

DeepSeek: Große Sicherheitsbedenken gegen chinesische KI

Behörden und Cybersicherheitsfachleute haben gravierende Sicherheitsbedenken gegen die chinesische KI DeepSeek. Dabei geht es um mehrere Punkte: die offenkundig sehr weitreichende Speicherung von Nutzerdaten, die mögliche Manipulierbarkeit der Anwendung für kriminelle Zwecke und die Frage, inwieweit der chinesische Spionage- und Überwachungsapparat Zugriff auf Nutzerdaten hat. DeepSeek hat sich seit der Veröffentlichung zu einer der beliebtesten KI-Anwendungen auch in den deutschen App Stores von Apple und Google entwickelt.

DeepSeek speichert Nutzereingaben in großem Umfang.

Ein wesentlicher Kritikpunkt ist die Speicherung der Tastatureingaben. DeepSeek informiert in seinen Datenschutzhinweisen darüber, dass "Tastatureingabemuster oder -rhythmen" (keystroke patterns or rhythms) erfasst werden – ein Verfahren, das zur Identifizierung von Nutzern eingesetzt werden kann. "Auch Tastatureingaben innerhalb der App können womöglich mitgelesen werden, bevor sie abgeschickt werden", sagt eine Sprecherin des Bundesamts für Sicherheit in der Informationstechnik (BSI) auf dpa-Anfrage.

BSI: für sicherheitskritische Bereiche bedenklich.

"Daneben wird die Art und Weise, wie Tastatureingaben vorgenommen werden, gespeichert." Mit solchen Mustern könnten mit Hilfe Künstlicher Intelligenz Nutzprofile erstellt und wiedererkannt werden. Fazit: "Das BSI hält diese Möglichkeit mindestens für sicherheitskritische Bereiche für bedenklich."

Die etablierte US-Konkurrenz von Open AI hingegen sichert zu, nicht aktiv nach persönlichen Daten zu suchen und keine öffentlichen Daten im Internet zum Aufbau persönlicher Profile zu verwenden. Allerdings gibt es auch ein US-Gesetz – den Cloud Act – das amerikanische Firmen verpflichtet, den Behörden Zugriff auf im Ausland gespeicherte Daten zu gewähren.

Ein "Keylogger", wie ihn kriminelle Hacker und Geheimdienste zum Ausspionieren von Passwörtern und Zugangs-Daten verwenden, ist die Speicherung von Eingabemustern oder -rhythmen durch DeepSeek nach Einschätzung des Experten Rüdiger Trost zwar nicht. "Hier muss man unterscheiden: Ein Keylogger schneidet alles mit, was über die Tastatur eingegeben wird", sagt der Fachmann, der für den Cybersicherheitsdienstleister WithSecure arbeitet. "Das ist etwas Anderes als ein Prompt in einem GenAI Tool oder im Allgemeinen eine Sucheingabe in einem Browser."

Palo Alto Networks: Hilfreich für Cybergangster.

Doch in einer Untersuchung des großen US-Cybersicherheitsdienstleisters Palo Alto Networks ließ sich DeepSeek leicht für kriminelle Zwecke manipulieren. Das berichtet Sam Rubin, Leiter der Bedrohungsanalyse und -beratung des Unternehmens.

So brachten die Cyberfachleute DeepSeek mit Hilfe der "richtigen Prompts" dazu, ein Skript zur Auslese von Daten aus Mails und Word-Dateien zu erzeugen. Derartige Skripts werden von Hackern genutzt, um Daten zu stehlen. Mit zusätzlichen Prompts habe DeepSeek außerdem tatsächlich "Keylogger Code" produziert, wie Rubin auf Anfrage sagte.

Das erfolgreiche Aushebeln von Sicherheitsvorkehrungen heißt in der Software-Branche "Jailbreaking" – Gefängnisausbruch. Laut Palo Alto Networks fehlen DeepSeek die Schutzplanken anderer KI-Modelle. "Unsere Forscher waren in der Lage, die schwachen Sicherheitsvorkehrungen zu umgehen, um bösartige Inhalte zu produzieren, was wenig bis kein Spezialwissen oder Expertise erforderte", sagt Rubin.

Ganz abgesehen davon ist DeepSeek nach chinesischem Recht verpflichtet, sämtliche Daten in der Volksrepublik zu speichern. Das chinesische Geheimdienstgesetz wiederum verpflichtet Bevölkerung und Organisationen zur Kooperation mit den Sicherheitsbehörden. Der Gummiparagraf wird von etlichen China-Beobachtern als Zugriffsrecht des Spionageapparats auf sämtliche in der Volksrepublik gespeicherten Daten interpretiert.

Derzeit bereitet der Datenschutzbeauftragte von Rheinland-Pfalz ein Prüfverfahren gegen DeepSeek vor. "Mehrere deutsche Datenschutzaufsichtsbehörden gehen voraussichtlich parallel vor", sagte eine Sprecherin auf Anfrage. Laut EU-Datenschutzgrundverordnung muss ein Unternehmen ohne Niederlassung in der EU zumindest einen gesetzlichen Vertreter benennen, was DeepSeek bislang offenbar nicht getan hat. "Das Fehlen eines gesetzlichen Vertreters stellt an sich schon einen Verstoß gegen die Datenschutz-Grundverordnung dar und kann mit Bußgeld geahndet werden", sagt die Sprecherin. Die italienische Datenschutzbehörde GDDP hat die chinesische KI bereits Ende Januar auf den Index gesetzt. DeepSeek ließ eine dpa-Anfrage zu den verschiedenen Kritikpunkten zunächst unbeantwortet.

Ministerien und Konzerne bei KI grundsätzlich auf der Hut.

Deutsche Ministerien, Bundesbehörden und große Unternehmen treffen massive Sicherheitsvorkehrungen gegen Cyberattacken. Das schließt Künstliche Intelligenz mit ein und trifft nicht nur DeepSeek.

So hat das Bundesinnenministerium die Nutzung externer Cloud-Dienste grundsätzlich verboten. Andere Bundesministerien haben ähnliche Vorschriften erlassen: Das Finanzministerium hat die Nutzung "textgenerativer Künstlicher Intelligenz im Internet zu dienstlichen Zwecken grundsätzlich untersagt". Das Wirtschaftsministerium hat festgelegt, welche Anwendungen erlaubt sind, DeepSeek und andere KI-Anwendungen gehören nicht dazu.

Auch das Deutsche Patent- und Markenamt in München – ebenfalls ein potenzielles Spionageziel – setzt DeepSeek nicht ein. Im bayerischen Innenministerium sind DeepSeek und andere KI-Anwendungen auf dienstlichen Geräten nicht erlaubt und private Geräte dürfen nicht dienstlich genutzt werden.

Nach diesem Prozedere verfahren auch große Unternehmen, die ihre Technologie schützen wollen. Dazu zählt die Münchner Wacker Chemie, ein wichtiger Lieferant der Computerchip-Industrie: kein DeepSeek auf Firmenrechnern und -geräten und keine privaten Geräte bei der Arbeit.

Mehrere Dax-Konzerne ermöglichen den Zugriff auf KI-Anwendungen nur über die Sicherheitsschleusen eigener Systeme, bei Siemens etwa "SiemensGTP" genannt. "Dort ist neben vielen anderen Modellen auch Deep Seek verfügbar – innerhalb eines sicheren Umfelds, das garantiert, dass Siemensdaten bei Siemens bleiben", sagt ein Sprecher. BMW und die BASF gehen nach ähnlichem Muster vor.

In einer koordinierten Aktion von Strafverfolgungsbehörden aus 14 Ländern wurden vergangene Woche vier Anführer der Ransomware-Gruppe 8Base festgenomm......

North Korean state actor ‘Kimsuky’ (aka ‘Emerald Sleet’ or ‘Velvet Chollima’) has been observed using a new tactic inspired from the now widespread Cl......

Cybersecurity researchers have discovered a bypass for a now-patched security vulnerability in the NVIDIA Container Toolkit that could be exploited to......

Deutschlandticket: Fahrkartenshop fliegt auf, Kunden werden zu Schwarzfahrern

Aktuell mehren sich Berichte von Bahnfahrern, die bei der Kontrolle ihres Deutschlandtickets als Schwarzfahrer aus dem Verkehr gezogen werden – obwohl sie dafür bezahlt haben. Der Grund ist anscheinend ein gut frequentierter Fahrkartenshop ([website], der die Tickets verkauft hat. Diese sind mit einem zunächst gültigen Kryptoschlüssel signiert, der jedoch Ende Januar unter mysteriösen Umständen widerrufen wurde. Die betroffenen Reisenden sind deshalb unwissentlich ohne gültiges Ticket unterwegs.

D-Ticket verkaufte Deutschlandtickets zu besonders attraktiven Konditionen.

"Zunächst war ich sehr begeistert, über mehrere Monate kein Problem. Anteiliges Zahlen und super unterwegs mit der Bahn. Heute konnte der Barcode nicht gelesen werden. Mir wurde eine Fahrpreisnacherhebung über 60 € ausgestellt": Bewertungen dieser Art findet man aktuell zuhauf auf der Trustpilot-Seite des Fahrkartenshops "D-Ticket". Seit mehreren Tagen werden Deutschlandtickets des Anbieters von Fahrkartenkontrolleuren als ungültig deklariert, die unbedarften Bahnfahrer werden zu Schwarzfahrern und müssen meist eine Strafe zahlen.

Die Kundenbewertungen bei der Bewertungsseite Trustpilot waren lange Zeit positiv, schwenkten aber in den letzten Tagen ins Negative um, weil die Tickets nicht länger als gültig anerkannt werden.

Ein angeblicher Mitarbeiter des Shops, der bei Trustpilot den Namen Maximilian S. verwendet, versucht unterdessen, die frustrierten Kunden zu besänftigen und behauptet, es würde sich um einen Fehler handeln. Die Kunden sollen eine Mail an den Support senden, um eine Lösung zu finden. Dass der Support weiterhelfen kann, ist aber unwahrscheinlich – denn wie unsere Recherchen zeigen, handelt es sich bei D-Ticket offenbar um einen unseriösen Anbieter, der gar keine Tickets verkaufen darf.

Anders als üblich zahlte man bei D-Ticket die bereits verstrichene Zeit des laufenden Kalendermonats nicht mit.

D-Ticket wurde vielerorts als Geheimtipp gehandelt, weil der Shop ein Angebot macht, das es gar nicht geben dürfte: Deutschlandtickets für den laufenden Monat kann man dort vergünstigt erwerben, die bereits abgelaufene Zeit des Monats wird anteilig abgezogen. Eigentlich gibt es das Ticket nur im Abo, für 58 Euro pro Kalendermonat – ganz egal, wie lange der Monat schon läuft.

Der Shop hat über längere Zeit Deutschlandtickets verkauft, die bei der Fahrkartenkontrolle als gültig durchgegangen sind. Dies belegen zahlreiche positive Kundenbewertungen. Wer solche Tickets ausstellen will, muss als lizenziertes Verkehrsunternehmen tätig sein oder benötigt eine Partnerschaft mit einem solchen. Beides erscheint im Fall von D-Tickets äußerst unwahrscheinlich zu sein.

Der Shop ist unter anderem unter der Top-Level-Domain .su erreichbar. Anlass zur Sorge sei dies nicht, erklärte D-Ticket auf seiner Trustpilot-Seite: "Die Endung .su ist historisch bedingt und war ursprünglich für die Sowjetunion vorgesehen. Heute wird sie von Unternehmen und Projekten weltweit genutzt, die eine kurze, einprägsame Domain suchen. Für Sie als Nutzer hat dies keinerlei Auswirkungen. Ihre Nutzung bleibt unverändert. Sie können unseren Service weiterhin wie gewohnt nutzen – ohne Einschränkungen oder zusätzliche Schritte." [website] und [website] führen ebenfalls auf diesen Shop.

Allerdings wirkt auch das Impressum verdächtig: Der Shop wird angeblich von einer Firma namens RouteVibe Limited betrieben, die erst Ende 2024 registriert wurde und ihren Sitz in einem Londoner Hinterhof hat. Unter der Adresse bietet ein Dienstleister eine virtuelle Büroadresse an, hinter der sich Firmeninhaber verstecken können, schon für umgerechnet 26 Euro im Jahr.

Registriert ist das Unternehmen auf eine Person aus dem italienischen Porto Sant’Elpidio unweit der Adriaküste. Das heruntergekommene Gebäude, das als Wohnanschrift eingetragen ist, wurde Mitte Januar für rund [website] Euro zwangsversteigert.

Einen weiteren Hinweis darauf, dass an dem Shop etwas faul ist, liefert das Eisenbahnunternehmen Metronom in einem Beitrag zu Fake-Deutschlandtickets auf seinem Blog. Dort wird [website] als Beispiel für Fake-Shops genannt.

Digitale Signatur führt nach Sachsen-Anhalt.

Das untersuchte Ticket haben wir direkt bei [website] abgerufen.

Aber wie kann so ein fragwürdiges Unternehmen gültige Deutschlandtickets anbieten? heise online liegt ein Ticket vor, das Ende vergangener Woche bei D-Ticket erworben wurde. Wir haben es aus dem Shop heruntergeladen und untersucht. Deutschlandtickets sind digital signiert und lassen sich mit Tools wie Train Tickets to Wallet Passes oder der Android-App protraQ gut analysieren.

Deutschlandtickets sind nach einem bestimmten Muster aufgebaut, bei dem die Daten in einen sogenannten Aztec-Code kodiert werden. Dabei handelt es sich um einen optisch lesbaren 2D-Code, der an einen QR-Code erinnert. In dem Code stecken unter anderem der Gültigkeitszeitraum, der Name des Besitzers und eine Ticket-ID. Außerdem gibt es die sogenannte RICS-Nummer (steht für Railway Interchange Coding System), die für den Aussteller des Tickets steht.

Das bei D-Ticket erworbene Deutschlandticket ist mit einem Kryptoschlüssel der Vetter GmbH signiert.

Auch anhand der digitalen Signatur lässt sich nachvollziehen, wer das Ticket ausgestellt hat, beziehungsweise wessen privater Kryptoschlüssel dafür verwendet wurde. Die digitale Signatur ist der Gültigkeitsnachweis eines Tickets, sie wird im Zug vom Lesegerät des Kontrolleurs überprüft. Dabei werden nur Tickets als gültig akzeptiert, die mit einem der Kryptoschlüssel befugter Verkehrsunternehmen signiert wurden. Wer sich für die Details interessiert, dem sei der Talk What's inside my train ticket? vom 38. Chaos Communication Congress (38C3) ans Herz gelegt.

Die Analyse des Deutschlandtickets von D-Ticket zeigt, dass die Signatur offenbar mit einem Schlüssel der Vetter GmbH Omnibus- und Mietwagenbetrieb aus der Lutherstadt Wittenberg erstellt wurde, einem legitimen Anbieter von Deutschlandtickets. Auch die im Ticket angegebene RICS-Nummer 5211 ist der Vetter GmbH zugeordnet, wie man einer öffentlichen Liste (PDF) entnehmen kann.

Bei Google Play stießen wir auf Screenshots der [website], die ein Deutschlandticket mit einer digitalen Signatur zeigen. Die Verpixelung haben wir durchgeführt.

Als Vertriebspartner des Deutschlandtickets verweist Vetter auf seiner Webseite allerdings nicht auf D-Ticket, sondern auf das Münchener Unternehmen MoPla Solutions GmbH, das die Tickets unter anderem über seine App [website] feilbietet.

Im Play Store stießen wir auf einen Screenshot der [website], der beispielhaft den Aztec-Code eines Deutschlandtickets zeigt. Dabei scheint es sich um ein echtes Ticket aus dem Vorjahr zu handeln, das auf den Namen einer Mitarbeiterin des Unternehmens ausgestellt ist. Es wurde mit demselben kryptografischen Schlüssel signiert wie das Ticket des fraglichen Online-Shops D-Ticket.

Vetter-Schlüssel nach Missbrauch für ungültig erklärt.

Das von D-Ticket verwendete Schlüsselpaar trägt die Kennung [website] (RICS 5211, Key-ID 1) und wurde kürzlich für ungültig erklärt, weil damit eine hohe Anzahl ungültiger Fahrscheine signiert worden sein soll, die in Fake-Shops verkauft wurden, wie heise online vorliegende Informationen zeigen. Seitdem gelten damit signierte Deutschlandtickets als ungültig und Fahrgäste, die damit unterwegs sind, werden aus dem Verkehr gezogen. Es wurde durch ein neues Schlüsselpaar namens [website] (RICS 5211, Key-ID 2) ersetzt.

Es steht damit der Verdacht im Raum, dass einer der digitalen Kryptoschlüssel zum Signieren von Deutschlandtickets unbefugt verwendet wurde oder gar in die Hände von unseriösen Ticketanbietern gefallen ist, die sich damit eine goldene Nase verdient haben. Dies ging eine gewisse Zeit lang gut und sogar die Kunden waren zufrieden, schließlich konnten sie ihre Tickets bisher auch tatsächlich nutzen – vergünstigt und ganz ohne Abozwang.

Seitdem der Schlüssel widerrufen wurde, ist jedoch plötzlich Schluss damit, was viele Bahnfahrer eiskalt erwischt hat: Wie die Trustpilot-Bewertungen zeigen, fliegen die Kunden von D-Ticket seit mehreren Tagen reihenweise als Schwarzfahrer auf und müssen 60 Euro Strafe zahlen. Das Fahren ohne gültiges Ticket kann in Deutschland ab dem ersten Verstoß eine Straftat nach §265a StGB (Erschleichen von Leistungen) darstellen.

Empfohlener redaktioneller Inhalt Mit Ihrer Zustimmung wird hier ein externer Podcast (Podigee GmbH) geladen. Podcasts immer laden Podcast jetzt laden.

heise online hat die Vetter GmbH im Vorfeld um eine Stellungnahme gebeten, schließlich deutet alles darauf hin, dass D-Ticket Fahrkarten verkauft hat, die mit einem Vetter-Kryptoschlüssel signiert sind. Vetter bestätigte zwar, dass der Schlüssel getauscht wurde: "Wir fahren seit diesem Jahr ein neues Sicherheitskonzept und tauschen die Schlüssel regelmäßig aus. In dem Zuge sind wir von [website] auf [website] umgestiegen. Gegebenenfalls werden wir dies in kürzeren Intervallen wiederholen."

Mit den Tickets von D-Ticket will das Transportunternehmen aber nichts zu tun haben: "Wir kaufen regelmäßig Test-Tickets auf diversen Fake-Shops zur Überprüfung. Auf der Seite [website] haben wir mehrere Tickets zu Untersuchungszwecken gekauft. Dies waren alles VDV-Tickets, die nicht mit uns in Verbindung stehen." VDV steht für den Verband Deutscher Verkehrsunternehmen.

Wann Vetter die Testkäufe durchgeführt hat, lässt das Unternehmen offen. Unseren Beobachtungen zufolge kam zumindest Ende vergangener Woche ein Vetter-Key bei D-Ticket zum Einsatz, möglicherweise hat der Shop im Vorfeld auch noch Tickets mit den digitalen Signaturen anderer Verkehrsunternehmen angeboten. Unklar bleibt, wie D-Ticket die Fahrscheine auf die Namen ihrer Kunden ausstellen und mit einer digitalen Signatur versehen konnte.

Seitdem der Schlüssel ungültig ist, scheint D-Ticket auch keine Deutschlandtickets mehr verkaufen zu können. Mehrere Kaufversuche von heise online scheiterten mit einer Fehlermeldung, auch andere Kunden berichten, dass es nicht länger möglich ist, Fahrkarten bei D-Ticket zu erwerben.

Bei Trustpilot fordert der Anbieter seine Kunden in spe unterdessen auf, die Zahlungsdaten zu überprüfen und den Support zu kontaktieren, um das Problem zu beheben. Unser Kontaktversuch per Mail resultierte lediglich in einer automatisierten Antwort, in der D-Ticket darum bittet, das Problem detaillierter zu beschreiben.

heise investigativ Viele heise-investigativ-Recherchen sind nur möglich dank anonymer Informationen von Hinweisgebern. Wenn Sie Kenntnis von einem Missstand haben, von dem die Öffentlichkeit erfahren sollte, können Sie uns Hinweise und Material zukommen lassen. Nutzen Sie dafür bitte unseren anonymen und sicheren Briefkasten. [website].

Es deutet vieles darauf hin, dass es sich bei D-Ticket um ein betrügerisches Angebot handelt. Wer Deutschlandtickets in dem Shop eingekauft hat, sollte versuchen, das Geld über den Zahlungsdienstleister, die Kreditkartenfirma oder die Bank zurückholen. Wurde eine Kreditkarte verwendet, sollte man diese sicherheitshalber sperren lassen, da nicht auszuschließen ist, dass die Betreiber der Website die Kreditkartendaten gespeichert haben.

Auch Kontoauszüge, Kreditkartenabrechnungen und so weiter sollten Betroffene künftig aufmerksam kontrollieren und bei unbefugten Abbuchungen umgehen reagieren. Schnelle Hilfe leistet zum Beispiel der Sperr-Notruf 116 116. Gegenüber den Verkehrsunternehmen können Schwarzfahrer wider Willen indes nur auf Kulanz hoffen.

Wer ein legitimes Ticket bei Vetter beziehungsweise [website] erworben hat, kann dies weiter benutzen: "Wir signieren Tickets seit Januar mit dem Schlüssel [website] Unsere Kunden haben daher keine Probleme" und "Es befinden sich aktuell keine von uns ausgestellten Tickets mit dem alten Schlüssel [website] im Umlauf", erklärte Vetter gegenüber heise online.

Wer ein neues Deutschlandticket benötigt, kann es zum Beispiel bei den örtlichen Verkehrsbetrieben, bei Online-Anbietern wie [website] oder der Deutschen Bahn im Abo für 58 Euro im Abo erwerben. (vza).

Microsofts Cloud-basierter Identitäts- und Zugriffsverwaltungsdienst Entra ID ist als zentraler Bestandteil vieler Unternehmensnetzwerke ein beliebtes......

Ivanti has released security updates to address multiple security flaws impacting Connect Secure (ICS), Policy Secure (IPS), and Cloud Services Applic......

North Korean state actor ‘Kimsuky’ (aka ‘Emerald Sleet’ or ‘Velvet Chollima’) has been observed using a new tactic inspired from the now widespread Cl......

"Passwort" Folge 25: Staatlich sanktionierte Schnüffelsoftware

Nicht nur Cyberkriminelle möchten mittels Schadsoftware auf Mobilgeräten herumschnüffeln und Daten abschnorcheln – auch Regierungen und Geheimdienste interessieren sich für die kleinen Alltagsbegleiter. Und beauftragen spezialisierte Unternehmen, die mittels Zero-Day-Exploits auf den Smartphones eindringen und Spionagesoftware installieren. Um diese geht es in der 25. Folge des heise-Security-Podcasts "Passwort".

Empfohlener redaktioneller Inhalt Mit Ihrer Zustimmung wird hier ein externer Podcast (Podigee GmbH) geladen. Podcasts immer laden Podcast jetzt laden.

Zwei große Hersteller, die NSO Group und Intellexa, verkaufen ihre Werkzeuge an Regierungen und Geheimdienste. Zwar schreiben die Spyware-Fabriken sich Ethik auf die Fahne, leisteten sich jedoch in der Vergangenheit immer wieder Fauxpas oder verkauften ihre Dienste ganz offen an autoritäre Mächte.

Sylvester und Christopher werfen einen Blick auf diesen im Schatten existierenden, aber nicht überall illegalen Markt und beleuchten seine Teilnehmer. So hat die griechische Regierung die Predator-Spyware eingesetzt, um Oppositionelle auszuspionieren und wollte im Jahr 2024 sogar neue Lizenzen zur Bespitzelung erwerben. Ein serbischer Aktivist indes wunderte sich nach einem Routinebesuch auf der Polizeiwache über ein verstelltes Handy – es war während der Befragung vom Geheimdienst mit einer Spyware infiziert worden.

Doch wie kommt die Spyware aufs Gerät? Auch dieser Frage nähern sich Sylvester und Christopher. Schließlich sind moderne Smartphones mit allerlei Sicherheitsmerkmalen ausgestattet, die Codeeinschleusung verhindern sollen.

Nach der Aufzeichnung der Folge kamen neue Enthüllungen ans Licht.

So hatte der israelische Spyware-Hersteller Paragon mittels einer präparierten Whatsapp-Nachricht über neunzig Personen bespitzelt. Das Unternehmen nutzte offenbar eine Lücke in der PDF-Vorschau aus, um Schadcode auf den Geräten auszunutzen. Zu den Bespitzelten gehörten italienische Journlisten; Whatsapp hat alle Betroffenen informiert.

Auch im polnischen Pegasus-Skandal gab es eine Zuspitzung: Der ehemalige Justizminister des Landes wurde Ende Januar festgenommen. Zbigniew Ziobro, der das polnische Justizministerium von 2015 bis 2023 leitete, soll den Kauf der Pegasus-Spyware auf Staatskosten abgesegnet haben. Da sich der Ex-Minister weigerte, vor einem Untersuchungsausschuß auszusagen, ordnete ein Gericht seine Festnahme und Zwangsvorführung an.

Die neueste Folge von "Passwort – der heise security Podcast" steht seit Mittwochmorgen auf allen Podcast-Plattformen zum Anhören bereit.

Ivanti has released security updates to address multiple security flaws impacting Connect Secure (ICS), Policy Secure (IPS), and Cloud Services Applic......

Derzeit haben unbekannte Angreifer verschiedene Windows- und Windows-Server-Versionen im Visier. Admins sollten sicherstellen, dass Windows enhancement akt......

Microsoft has released the KB5051974 cumulative enhancement for Windows 10 22H2 and Windows 10 21H2, which automatically installs the new Outlook for Windo......

Market Impact Analysis

Market Growth Trend

| 2018 | 2019 | 2020 | 2021 | 2022 | 2023 | 2024 |

|---|---|---|---|---|---|---|

| 8.7% | 10.5% | 11.0% | 12.2% | 12.9% | 13.3% | 13.4% |

Quarterly Growth Rate

| Q1 2024 | Q2 2024 | Q3 2024 | Q4 2024 |

|---|---|---|---|

| 12.5% | 12.9% | 13.2% | 13.4% |

Market Segments and Growth Drivers

| Segment | Market Share | Growth Rate |

|---|---|---|

| Network Security | 26% | 10.8% |

| Cloud Security | 23% | 17.6% |

| Identity Management | 19% | 15.3% |

| Endpoint Security | 17% | 13.9% |

| Other Security Solutions | 15% | 12.4% |

Technology Maturity Curve

Different technologies within the ecosystem are at varying stages of maturity:

Competitive Landscape Analysis

| Company | Market Share |

|---|---|

| Palo Alto Networks | 14.2% |

| Cisco Security | 12.8% |

| Crowdstrike | 9.3% |

| Fortinet | 7.6% |

| Microsoft Security | 7.1% |

Future Outlook and Predictions

The Deepseek Große Sicherheitsbedenken landscape is evolving rapidly, driven by technological advancements, changing threat vectors, and shifting business requirements. Based on current trends and expert analyses, we can anticipate several significant developments across different time horizons:

Year-by-Year Technology Evolution

Based on current trajectory and expert analyses, we can project the following development timeline:

Technology Maturity Curve

Different technologies within the ecosystem are at varying stages of maturity, influencing adoption timelines and investment priorities:

Innovation Trigger

- Generative AI for specialized domains

- Blockchain for supply chain verification

Peak of Inflated Expectations

- Digital twins for business processes

- Quantum-resistant cryptography

Trough of Disillusionment

- Consumer AR/VR applications

- General-purpose blockchain

Slope of Enlightenment

- AI-driven analytics

- Edge computing

Plateau of Productivity

- Cloud infrastructure

- Mobile applications

Technology Evolution Timeline

- Technology adoption accelerating across industries

- digital transformation initiatives becoming mainstream

- Significant transformation of business processes through advanced technologies

- new digital business models emerging

- Fundamental shifts in how technology integrates with business and society

- emergence of new technology paradigms

Expert Perspectives

Leading experts in the cyber security sector provide diverse perspectives on how the landscape will evolve over the coming years:

"Technology transformation will continue to accelerate, creating both challenges and opportunities."

— Industry Expert

"Organizations must balance innovation with practical implementation to achieve meaningful results."

— Technology Analyst

"The most successful adopters will focus on business outcomes rather than technology for its own sake."

— Research Director

Areas of Expert Consensus

- Acceleration of Innovation: The pace of technological evolution will continue to increase

- Practical Integration: Focus will shift from proof-of-concept to operational deployment

- Human-Technology Partnership: Most effective implementations will optimize human-machine collaboration

- Regulatory Influence: Regulatory frameworks will increasingly shape technology development

Short-Term Outlook (1-2 Years)

In the immediate future, organizations will focus on implementing and optimizing currently available technologies to address pressing cyber security challenges:

- Technology adoption accelerating across industries

- digital transformation initiatives becoming mainstream

These developments will be characterized by incremental improvements to existing frameworks rather than revolutionary changes, with emphasis on practical deployment and measurable outcomes.

Mid-Term Outlook (3-5 Years)

As technologies mature and organizations adapt, more substantial transformations will emerge in how security is approached and implemented:

- Significant transformation of business processes through advanced technologies

- new digital business models emerging

This period will see significant changes in security architecture and operational models, with increasing automation and integration between previously siloed security functions. Organizations will shift from reactive to proactive security postures.

Long-Term Outlook (5+ Years)

Looking further ahead, more fundamental shifts will reshape how cybersecurity is conceptualized and implemented across digital ecosystems:

- Fundamental shifts in how technology integrates with business and society

- emergence of new technology paradigms

These long-term developments will likely require significant technical breakthroughs, new regulatory frameworks, and evolution in how organizations approach security as a fundamental business function rather than a technical discipline.

Key Risk Factors and Uncertainties

Several critical factors could significantly impact the trajectory of cyber security evolution:

Organizations should monitor these factors closely and develop contingency strategies to mitigate potential negative impacts on technology implementation timelines.

Alternative Future Scenarios

The evolution of technology can follow different paths depending on various factors including regulatory developments, investment trends, technological breakthroughs, and market adoption. We analyze three potential scenarios:

Optimistic Scenario

Rapid adoption of advanced technologies with significant business impact

Key Drivers: Supportive regulatory environment, significant research breakthroughs, strong market incentives, and rapid user adoption.

Probability: 25-30%

Base Case Scenario

Measured implementation with incremental improvements

Key Drivers: Balanced regulatory approach, steady technological progress, and selective implementation based on clear ROI.

Probability: 50-60%

Conservative Scenario

Technical and organizational barriers limiting effective adoption

Key Drivers: Restrictive regulations, technical limitations, implementation challenges, and risk-averse organizational cultures.

Probability: 15-20%

Scenario Comparison Matrix

| Factor | Optimistic | Base Case | Conservative |

|---|---|---|---|

| Implementation Timeline | Accelerated | Steady | Delayed |

| Market Adoption | Widespread | Selective | Limited |

| Technology Evolution | Rapid | Progressive | Incremental |

| Regulatory Environment | Supportive | Balanced | Restrictive |

| Business Impact | Transformative | Significant | Modest |

Transformational Impact

Technology becoming increasingly embedded in all aspects of business operations. This evolution will necessitate significant changes in organizational structures, talent development, and strategic planning processes.

The convergence of multiple technological trends—including artificial intelligence, quantum computing, and ubiquitous connectivity—will create both unprecedented security challenges and innovative defensive capabilities.

Implementation Challenges

Technical complexity and organizational readiness remain key challenges. Organizations will need to develop comprehensive change management strategies to successfully navigate these transitions.

Regulatory uncertainty, particularly around emerging technologies like AI in security applications, will require flexible security architectures that can adapt to evolving compliance requirements.

Key Innovations to Watch

Artificial intelligence, distributed systems, and automation technologies leading innovation. Organizations should monitor these developments closely to maintain competitive advantages and effective security postures.

Strategic investments in research partnerships, technology pilots, and talent development will position forward-thinking organizations to leverage these innovations early in their development cycle.

Technical Glossary

Key technical terms and definitions to help understand the technologies discussed in this article.

Understanding the following technical concepts is essential for grasping the full implications of the security threats and defensive measures discussed in this article. These definitions provide context for both technical and non-technical readers.

platform intermediate

EDR intermediate

SIEM intermediate

zero-day intermediate

Timeline showing vulnerability discovery to patch development

Timeline showing vulnerability discovery to patch developmentmalware beginner

Common malware types and their characteristics

Common malware types and their characteristics